Pada dasarnya seorang pengguna komputer sangat membutuhkan rasa

kenyamanan ketika sedang mengoperasikannya. Kenyamanan tersebut dapat diperoleh

salah satunya dari keamanan sistem yang dipakai. Berbicara mengenai keamanan

sistem, ada dua hal yang sering diperdebatkan yaitu mengenai istilah keamanan

dan proteksi. Pertama-tama kita harus bisa membedakan antara keamanan dengan

proteksi. Proteksi biasanya menyangkut faktor -faktor internal sistem yang ada

di dalam komputer.

Sebenarnya tujuan dari proteksi adalah untuk mencegah

penggunaan akses-akses yang tidak seharusnya (accidental access). Akan

tetapi keamanan mempertimbangkan faktor-faktor eksternal (lingkungan) di luar

sistem dan faktor proteksi terhadap sumber daya sistem. Melihat perbedaan ini,

terlihat jelas bahwa keamanan mencakup hal yang lebih luas dibandingkan dengan

proteksi.

Dengan mempertimbangkan aspek-aspek di atas maka dibutuhkanlah suatu

keamanan sistem untuk menanggulangi kemungkinan akses data penting (rahasia)

dari orang-orang yang bukan seharusnya mengakses. Namun, dalam kenyataannya

tidak ada suatu sistem komputer yang memiliki sistem keamanan sempurna. Akan

tetapi, setidaknya kita mempunyai suatu mekanisme tersendiri untuk mencegah

ataupun mengurangi kemungkinan-kemungkinan gangguan terhadap keamanan sistem.

Sistem operasi hanya satu porsi kecil

dari seluruh perangkat lunak di suatu sistem. Tetapi karena peran sistem

operasi mengendalikan pengaksesan ke sumber daya, dimana

perangkat

lunak lain meminta pengaksesan, maka sistem operasi menempati posisi yang

penting dalam pengamanan sistem.

Keamanan

sistem operasi merupakan bagian masalah keamanan sistem komputer secara total

tapi telah menjadi bagian yang meningkat kepentingannya.

1.

KEAMANAN

Keamanan sistem

komputer adalah untuk menjamin sumber daya tidak digunakan atau dimodifikasi

orang yang tidak memiliki otorisasi.

Pengamanan termasuk masalah teknis,

manajerial, legalitasdan politis.

Keamanan sistem terbagi menjadi 3,

yaitu:

1.

Keamanan eksternal

(External Security),

berkaitan dengan pengamanan

fasilitas komputer dari penyusup, bencana alam, dll.

2. Keamanan Interface Pemakai (User Interface Security),

berkaitan dengan identikasi pemakai

sebelum mengakses program dan data.

3.

Keamanan Internal

(Internal Security),

Berkaitan dengan pengamanan beragam

kendali yg dibangun pada perangkat keras dan sistem operasi untuk menjaga

integritas program dan data.

1.1.

Masalah-masalah

Keamanan

Pada keamanan, terdapat 2 masalah

penting, yaitu:

1. Kehilangan Data (data loss)

Kehilangan data dapat disebabkan antara

lain:

- Bencana:

kebakaran, banjir, gempa bumi, perang, kerusuhan, gerogotan tikus pada sumber

daya, dll.

- Kesalahan perangkat keras: tidak

berfungsinya pemroses, disk/tape tidak terbaca, kesalahan telekomunikasi,

kesalahan program (bugs).

- Kesalahan/kelalaian

manusia: kesalahan memasukan data, memansang

tape/disk yang salah, eksekusi program yang salah, kehilagnan tape/disk Dapat

diatasi dengan mengelola beberapa backup yang ditempatkan jauh dari data yang

online.

2. Penyusup (intruder)

Penyusup terdiri dari:

- Penyusup pasif,

yaitu yang membaca data yang tidak diotorisasi.

- Penyusup aktif,

yaitu mengubah data yang tidak di otorisasi.

Kategori Penyusup:

1. Keingintahuan

seseorang tentang hal-hal pribadi orang lain. Banyak

orang mempunyai PC yang terhubung ke suatu jaringan dan beberapa orang dalam

jaringan tersebut akan dapat membaca e-mail dan file-file orang lain jika tidak

ada 'penghalang' yang ditempatkan. Sebagai contoh, sebagian besar sistem UNIX

mempunyai default bahwa semua file yang baru diciptakan dapat dibaca oleh orang

lain.

2.

Penyusupan oleh orang-orang

dalam. Pelajar, programmer sistem, operator, dan

teknisi menganggap bahwa mematahkan sistem keamanan komputer lokal adalah suatu

tantangan. Mereka biasanya sangat ahli dan bersedia mengorbankan banyak waktu

untuk usaha tersebut.

3.

Keinginan untuk mendapatkan

uang. Beberapa programmer bank mencoba mencuri

uang dari bank tempat mereka bekerja dengan cara-cara seperti mengubah software

untuk memotong bunga daripada membulatkannya, menyimpan uang kecil untuk mereka

sendiri, menarik uang dari account yang sudah tidak digunakan selama

bertahun-tahun, untuk memeras ("Bayar saya, atau saya akan menghancurkan

semua record bank anda").

4.

Espionase komersial atau

militer. Espionase adalah usaha serius yang diberi

dana besar oleh saingan atau negara lain untuk mencuri program, rahasia dagang,

ide-ide paten, teknologi, rencana bisnis, dan sebagainya. Seringkali usaha ini

melibatkan wiretaping atau antena yang diarahkan pada suatu komputer

untuk menangkap radiasi elektromagnetisnya.

1.2.

Ancaman-ancaman

Keamanan

Sasaran

pengamanan adalah menghindari, mencegah dan mengatasi ancaman terhadap sistem.

Kebutuhan kemanan sistem komputer

dikatagorikan 3 aspek, yaitu:

1. Kerahasiaan

(secrecy, diantaranya adalah privasi), Keterjaminan

bahwa informasi di sistem komputer hanya dapat diakses oleh pihak-pihak yang

diotorisasi dan modifikasi tatap menjaga konsistensi dan keutuhan data di

sistem.

2. Integritas (integrity), Keterjaminan

bahwa sumber daya sistem komputer hanya dapat dimodifikasi oleh pihak-pihak yg

diotorisasi.

3. Ketersediaan

(availability), Keterjaminan bahwa

sumber daya sistem komputer hanya dapat dimodifikasi oleh pihak-pihak yang diotorisasi

saat diperlukan.

Memandang fungsi komputer sebagai penyedia informasi,ancaman terhadap

sistem komputer dapat dikatagorikan dalam 4 ancaman, yaitu: (lihat gambar)

Keterangan:

Sumber

daya sistem komputer dihancurkan atau menjadi tak tersedia atau tidak berguna.

Interupsi merupakan acaman terhadap ketersediaan.

Contoh:

§

Penghancuran bagian

perangkat keras, seperti harddisk

§

Pemotongan kabel

komunikasi

§

Sistem file

management menjadi tidak tersedia

b. Intersepsi

(interception)

Pihak

tak diotorisasi dapat mengakses sumber daya. Intersepsi merupakian ancaman terhadap

kerahasiaan. Pihak tak diotorisasi dapat berupa orang atau program komputer.

Contoh

:

§

Penyadapan untuk

mengambil data rahasia

§

Mengkopi file tanpa

otorisasi

§

Ancaman terhadap

kerahasiaan data

c. Modifikasi

(modification)

Pihak

tak diotorisasi tidak hanya mengkases tapi juga merusak sumber daya. Modifikasi

merupakan ancaman terhadap integritas.

Contoh:

§

Merubah nilai-nilai

file data

§

Mengubah program

sehingga bertindak secara berbeda

§

Memodifikasi

pesan-pesan yang ditransmisikan pada jaringan

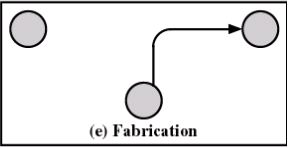

d. Fabrikasi (Fabrication)

Pihak

tak diotorisasi menyisipkan/memasukkan objek-objek palsu ke sistem. Fabrikasi

merupakan ancaman terhadap integritas.

Contoh

:

§

Memasukkan pesan-pesan

palsu ke jaringan

§

Penambahan record ke

file

1.3.

Petunjuk

Pengamanan Sistem

Saltzer

dan Schrooter (1975) memberi petunjuk mengenai prinsip-prinsip pengamanan

sistem komputer, yaitu :

1. Rancangan

sistem seharusnya publik

2. Dapat

diterima

3. Pemeriksaan

otoritas saat itu

4. Kewenangan

serendah mungkin

5. Mekanisme

yang ekonomis

2.

OTENTIFIKASI

PEMAKAI

Kebanyakan

proteksi didasarkan asumsi sistem mengetahui identitas pemakai.

Masalah

identifikasi pemakai ketika login disebut otentifikasi pemakai (user

authentication).

Kebanyakan

metode otentifikasi didasarkan pada tiga cara, yaitu:

1.

Sesuatu yang diketahui

pemakai,

misalnya:

password, kombinasi kunci, nama kecil ibu kandung, dls.

2.

Sesuatu yang dimiliki

pemakai,

misalnya:

kartu identitas, kunci, dll.

3.

Sesuatu mengenai

(merupakan ciri) pemakai,

misalnya:

sidik jari, sidik suara, foto, tandatangan, dll.

Contoh

Autentikasi

Ø Password

LOGIN : ken LOGIN

: carol

PASSWORD : FooBar INVALID

LOGIN NAME

SUCCESSFUL LOGIN LOGIN

:

(a) (b)

LOGIN

: carol

PASSWORD

: Idunno

INVALID

LOGIN

LOGIN

:

(c)

(a)

Login berhasil

(b)

Login ditolak

setelah nama dimasukkan

(c)

Login

ditolak setelah nama dan password dimasukkan

Ø Menggunakan Objek Fisik

Magnetic

cards

o magnetic

stripe cards

o chip

cards: stored value cards, smart cards

Ø Menggunakan Biometric

Countermeasures

(Tindakan Balasan)

o

Pembatasan waktu

ketika seseorang login

o

Panggilan

otomatis pada nomor yang disiapkan

o

Pembatasan upaya

melakukan login

o

Ketersediaan

database login

o

Penggunaan

simple login sebagai perangkap

2.1.

Password

Pemakai memilih satu kata kode, mengingatnya

dan mengetikkan saat akan mengakses sistem komputer. Saat diketikkan, komputer

tidak menampilkan di layar.

Teknik ini

mempunyai kelemahan yang sangat banyak dan mudah ditembus. Pemakai cenderung

memilih password yang mudah diingat. Seseorang yang kenal dengan pemakai dapat

mencoba login dengan sesuatu yang diketahuinya mengenai pemakai.

Dalam percobaan

menyatakan proteksi password dapat ditembus dengan mudah. Percobaan yang

dilakukan adalah:

·

Terdapat file berisi

nama depan, nama belakang, nama jalan, tempat lahir, tanggal lahir, dll.

·

Isi file dicocokan

dengan file password Hasil percobaan menunjukkan lebih dari 86% cocok dengan password

yang digunakan pemakai di file password.

Upaya untuk lebih mengamankan proteksi/password,

antara lain:

1. SALTING

Menambahkan string pendek ke string password

yang diberikan pemakai sehingga mencapai panajng tertentu.

2. One-Time

Password

§ Pemakai

harus mengganti password secara teratur. Upaya ini untuk membatasi peluang

password telah diketahui atau dicoba-coba pemakai lain.

§ Pemakai

mendapat satu buku berisi daftar password. Setiap kali pemakai login, pemakai

menggunakan password ebrikutnya yang terdapat di daftar password.

§ Pemakai

direpotkan keharusan menjaga agar buku password-nya jangan sampai dicuri.

3. Satu

Daftar Panjang Pertanyaan dan Jawaban

Variasi pada

password adalah mengharuskan pemakai memberi satu daftar panjang dan

jawabannya.

Pertanyaan-pertanyaan

dan jawabannya dipilih pemakai sehingga pemakai mudah mengingatnya dan tidak

perlu menuliskan di kertas.

Beberapa contoh pertanyaan: Apa nama

kecil ayah Anda?, Siapa nama pahlawan

Anda waktu kecil?, Dll.

Pada saat login,

komputer memilih salah satu dari pertanyaan-pertanyaan secara acak, menanyakan

ke pemakai dan memeriksa jawaban yang diberikan.

4. Tantangan-Tanggapan

(Chalenge-Response)

Pemakai diberi

kekebasan memilih algoritma. Algoritma dapat berbeda di pagi, sore dan hari

berbeda dari terminal berbeda.

2.2.

Identifikasi Fisik

Pendekatan

lain adalah memeriksa yang dimiliki pemakai:

2.3. Pembatasan

Pembatasan-pembatasan

dapat dilakukan sehingga memperkecil peluang penembusan oleh pemakai yang tidak

diotorisasi. Misalnya:

Login hanya diperbolehkan: pada terminal

tertentu, hanya pada waktu dan hari tertentu.

Login dapat

dilakukan siapapun. Bila telah sukses login, sistem segera memutuskan koneksi

dan memanggil nomor telepon yg telah disepakati.

Login dibatasi

sampai 3 kali dan segera dikunci dan diberitahukan ke administrator. Semua

login direkam dan sistem operasi melaporkan: waktu pemakaian login, terminal

dimana pemakai login.

3.

MEKANISME

PROTEKSI SISTEM KOMPUTER

Pada sistem

komputer, objek yang perlu diproteksi, adalah:

Yang perlu

diproteksi antara lain: pemroses, segmen memori, terminal, disk drive, printer,

dsb.

Yang

perlu diproteksi antara lain: proses, file, basis data, dsb.

Contoh mekanisme

proteksi :

Ø Domain

Proteksi

Ø Access Control List (ACL)

Peggunaan Access

Control List dalam mengatur akses file

Ø Kapabilitas

Memecah setiap proses ke dalam daftar

kapabilitas

Sistem Terpercaya (Trusted

Computing Base)

Reference monitor

Model Formal Keamanan Sistem

State yang diotorisasi State

yang tidak diotorisasi

Sekuriti Multilevel

Model

Sekuiriti multilevel : Bell-La Padula

Model Biba

Prinsipnya menjamin integritas data

1.

Prinsip

Integritas sederhana

•

Proses dapat

menulis hanya satu kali pada objek dengan tingkat keamanan rendah

2.

Integrity *

property

•

Proses dapat

membaca hanya objek dengan tingkat keamana tinggi

4.

PROGRAM-PROGRAM

JAHAT

Ancaman-ancaman

canggih terhadap sistem komputer adalah program yang mengeksploitasi kelemahan

sistem komputer.

Ancaman-ancaman tsb. Dapat dibagai dalam

2 katagori, yaitu:

1.

Program-program yang

memerlukan program inang (host program)

Fragmen program

tidak dapat mandiri secara independen dari suatu program aplikasi, program

utilitas atau program sistem.

2.

Program-program yang

tidak memerlukan program inang.

Program sendiri yang dapat dijadwalkan

dan dijalankan oleh sistem operasi.

Keterangan:

Bacteria

Bacteria adalah program yang mengkonsumsi sumber daya sistem

dengan mereplikasi dirinya sendiri.

Logic Bomb

Logic Bomb adalah logik yang ditempelkan pada program komputer

agar memeriksa suatu kompulan kondisi di sistem. Ketika kondisi-kondisi

terpenuhi, logik mengeksekusi suatu fungsi yang menghasilkan aksi-aksi tak

terotorisasi.

Trapdoor

Trapdoor adalah titik masuk tak terdokumentasi rahasia

disuatu program untuk memberikan akses tanpa metodemetode otentifikasi normal.

Trapdoor telah dipakai secara benar selama

bertahun-tahun oleh pemrogram untuk mencari kesalahan program.

Trapdoor menjadi ancaman ketika digunakan pemrogram jahat

untuk memperoleh pengaksesan tak diotorisasi

Kode yang menerima suatu

barisan masukan khusus atau dipicu dengan menjalankan ID pemakai tertentu

Trojan Horse

Trojan Horse adalah rutin tak terdokumentasi rahasia ditempelkan

dalam satu program berguna ini biasanya berupa replika atau

duplikat virus.. Program yang berguna

mengandung kode tersembunyi yang ketika dijalankan melakukan suatu fungsi yang

tidak diinginkan.

Eksekusi program menyebabkan eksekusi rutin yang

rahasia tersebut.

Trojan

dimasukan sebagai virus karena sifat program yang tidak diinginkan dan bekerja

dengan sendirinya pada sebuah computer. Sifat trojan adalah mengkontrol

computer secara otomatis. Misalnya computer yang dimasuki trojan email. Trojan

dimasukan dalam RATS (remote access trojans) dimana sebuah computer dikontrol

oleh program tertentu, bahkan beberapa trojan difungsikan membuka computer agar

dapat dimasuki oleh computer dan diaccess dari jauh.

Virus

Virus adalah kode yang ditempelkan dalam satu program yang

menyebabkan pengkopian dirinya disisipkan ke satu program lain atau

lebih.Program menginfeksi program-program lain dengan memodifikasi

program-program tersebut. Modifikasi itu termasuk memasukkan kopian program

virus yang kemudian dapat menginfeksi program-program lain.

Worm

Worm adalah program yang dapat mereplikasi dirinya dan

mengirim kopian-kopian dari komputer ke komputer lewat hubungan jaringan.

Network Worm menggunakan jaringan untuk menyebarkan dari

sistem ke sistem lain. Sekali aktif di suatu sistem, network worm dapat berlaku

seperti virus, bacteria atau trojan horse atau emlakukan sejumlah aksi

menjengkelkan

atau menghancurkan.

Kategori Worm dikelompokan sebagai si cacing internet.

Fungsi utamanya untuk melakukan serangan dan menyebar serta mengambil data dan

mengirim email secara diam diam dan acak. Tetapi saat ini juga dimanfaatkan

untuk tujuan tertentu, misalnya mengirim data pada sebuah computer tanpa

diketahui oleh pemiliknya. Batasan Worm untuk tujuan komersil atau non

komersial menjadi tipis. Karena program dibuat untuk mengambil data dan dikirim

ke tempat tertentu

Untuk Hijacker dimana seseorang masuk kesebuah situs, dan secara tidak sengaja mengclick sesuai permintaan pada tampilan situs. Disitulah program Hijacker bekerja, dan memasuki fungsi browser anda agar dikontrol sesuai keinginan mereka.

Untuk Hijacker dimana seseorang masuk kesebuah situs, dan secara tidak sengaja mengclick sesuai permintaan pada tampilan situs. Disitulah program Hijacker bekerja, dan memasuki fungsi browser anda agar dikontrol sesuai keinginan mereka.

5. VIRUS

Masalah yang ditimbulkan virus adalah virus sering merusak sistem komputer

seperti menghapus file, partisi disk atau mengacaukan program.

Skenario Pengrusakan oleh Virus

o

Blackmail

o

Denial of Service selama virus masih jalan

o

Kerusakan permanen pada hardware

o

Kompetitor komputer

o

Sabotase

Virus mengalami siklus hidup 4 fase (tahap), yaitu:

1. Fase Tidur (dormant phase)

2. Fase Propagasi (propagation phase)

3. Fase Pemicu (triggering phase)

4. Fase Eksekusi (execution phase)

5.1. Infeksi Virus

Sekali virus telah memasuki sistem dengan menginfeksi satu

program, virusberada dalam posisi menginfeksi beberapa atau semua file exe lain

di sistem itu saat program yang terinfeksi diseksekusi.

Kebanyakan virus mengawali infeksinya melalui pengkopian

disk yang telah terinfeksi virus. Dengan berkembangnya internet sampai dengan

saat ini, proses penyebaran virus menjadi semakin beragam, misalnya: melalui

e-mail, dll.

5.2. Tipe-tipe Virus

Klasifikasi tipe

virus adalah sbb.:

- Parasitic Virus

Merupakan virus tradisional dan bentuk virus yang paling sering. Tipe ini

mencantolkan dirinya ke file exe.

-Memory-resident virus

Virus memuatkan diri ke memori utama sebagai bagian program yang menetap.

Virus menginfeksi setiap program yang dieksekusi.

- Boot sector virus

Virus menginfeksi master boot record atau boot record dan menyebarkan saat

sistem di boot dari disk yang berisi virus

- Stealth virus

Virus yang bentuknya telah dirancang agar dapat menyembunyikan diri dari

deteksi perangkat lunak antivirus

- Polymorphic virus

Virus bermutasi setiap kali melakukan infeksi. Deteksi dengan “penandaan”

virus tersebut tidak dimungkinkan.

5.3 Antivirus

Solusi ideal terhadap ancaman virus adalah

pencegahan. Jangan ijinkan virus masuk ke sistem. Pencegahan dapat mereduksi

sejumlah serangan virus.

Setelah pencegahan, maka pendekatan berikutnya yang dapat

dilakukan adalah:

Generasi Antivirus:

§

G1 : Sekedar scanner biasa

§

G2 : heuristic scanner

§

G3 : activity trap

§

G4 : full featue protection

Tidak ada komentar:

Posting Komentar